La máscara de red es una combinación de bits que sirve para delimitar el ámbito de una red de computadoras. Su función es indicar a los dispositivos qué parte de la dirección IP es el número de la red, incluyendo la subred, y qué parte es la correspondiente al host.

Una puerta de enlace predeterminada es un dispositivo que sirve como enlace entre dos redes informáticas, es decir, es el dispositivo que conecta y dirige el tráfico de datos entre dos redes o mas.

DNS es un sistema de nomenclatura jerárquica para computadoras, servicios o cualquier recurso conectado a Internet o a una red privada.

viernes, 16 de diciembre de 2011

lunes, 12 de diciembre de 2011

miércoles, 7 de diciembre de 2011

Seguridad Wi-Fi.

Alternativas

1º protocolos de cifrado(WEP,WPA) (libro)

2º Filtrado de MAC: solo permite el acceso a la red a aquellos dispositivos autorizados.

3º Ocultación del punto de acceso: se puede ocultar el punto de acceso de manera que sea invisible a otros usuarios.

no existe ninguna alternativa totalmente fiable ya que todas ellas son susceptibles de ser vulneradas.

1º protocolos de cifrado(WEP,WPA) (libro)

2º Filtrado de MAC: solo permite el acceso a la red a aquellos dispositivos autorizados.

3º Ocultación del punto de acceso: se puede ocultar el punto de acceso de manera que sea invisible a otros usuarios.

no existe ninguna alternativa totalmente fiable ya que todas ellas son susceptibles de ser vulneradas.

lunes, 5 de diciembre de 2011

Taller 4, página 38.

El panel de control.

1. Ve a Inicio | Panel de control y selecciona "Cambiar a Vista clásica". Localiza los iconos de control y haz clic dos veces sobre el icono "Sistema".

2. Selecciona la pestaña "Nombre del equipo".

3. Anota el nombre del equipo y el grupo de trabajo.

4. Sal de Propiedades del sistema y abre el icono de Conexiones de red. Busca el icono de Conexión de área local y abre la ventana. Selecciona la pestaña Soporte y haz clic en el botón Detalles.

1. Ve a Inicio | Panel de control y selecciona "Cambiar a Vista clásica". Localiza los iconos de control y haz clic dos veces sobre el icono "Sistema".

2. Selecciona la pestaña "Nombre del equipo".

3. Anota el nombre del equipo y el grupo de trabajo.

4. Sal de Propiedades del sistema y abre el icono de Conexiones de red. Busca el icono de Conexión de área local y abre la ventana. Selecciona la pestaña Soporte y haz clic en el botón Detalles.

Teoría

Ventajas e inconvenientes de la Wi-Fi:

Ventajas:

- Mayor accesibilidad. Desde cualquier punto del alcance de la red Wi-Fi, sin necesidad de tener un puerto fijo de conexión a internet.

- Una vez configuradas las redes Wi-Fi permiten el acceso de múltiples ordenadores sin ningún problema, ni gasto en infraestructura, no así en la tecnología por cable.

- La compatibilidad entre dispositivos con la marca Wi-Fi es total, con lo que en cualquier parte del mundo podemos utilizarlos. Esto no ocurre, por ejemplo, con los móviles.

Inconvenientes:

-Hay una pérdida de velocidad en comparación a una conexión por cables, debido a las interferencias y perdidas de señal que el ambiente puede producir.

-La desventaja fundamental es su menor seguridad. Hay programas capaces de capturar información trabajando con nuestra tarjeta Wi-Fi, de forma que pueden calcular la contraseña de la red y acceder a ella.

-No es compatible con otros tipos de conexiones sin cable, como Bluetooth, GPRS, etc..

Ventajas:

- Mayor accesibilidad. Desde cualquier punto del alcance de la red Wi-Fi, sin necesidad de tener un puerto fijo de conexión a internet.

- Una vez configuradas las redes Wi-Fi permiten el acceso de múltiples ordenadores sin ningún problema, ni gasto en infraestructura, no así en la tecnología por cable.

- La compatibilidad entre dispositivos con la marca Wi-Fi es total, con lo que en cualquier parte del mundo podemos utilizarlos. Esto no ocurre, por ejemplo, con los móviles.

Inconvenientes:

-Hay una pérdida de velocidad en comparación a una conexión por cables, debido a las interferencias y perdidas de señal que el ambiente puede producir.

-La desventaja fundamental es su menor seguridad. Hay programas capaces de capturar información trabajando con nuestra tarjeta Wi-Fi, de forma que pueden calcular la contraseña de la red y acceder a ella.

-No es compatible con otros tipos de conexiones sin cable, como Bluetooth, GPRS, etc..

viernes, 2 de diciembre de 2011

Taller 6, página 40.

1. Ejecuta el comando ping www.google.com, verás que aparece la dirección IP de google. Escribe el IP en la barra de direcciones del navegador. ¿Qué ha pasado?

Al insertar el IP en el navegador aparece la página web de Google, pues es su identificador numérico.

2. Ejecuta el comando ping con la dirección IP de la pasarela, ¿Para qué sirve esta acción?

Para exactamente lo mismo que la anterior acción, solo con el código identificador numérico de google.

3. Ahora ejecuta el comando ping con la dirección de tu ordenador. ¿Hay diferencias? ¿Por qué?

Taller 5, página 40.

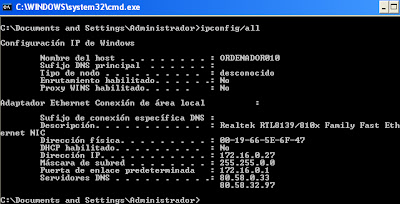

1. Abre la consola o línea de comandos y ejecuta la instrucción ipconfig/all.

2. Ventajas e inconvenientes que tiene utilizar este comando con respecto al uso del Panel de control.

Una de sus ventajas es que el comando ipconfig/all muestra una información más detallada que a través del Panel de control. Sus inconvenientes, desde el comando es difícil de modificar los datos, al contrario que en el Panel de control.

miércoles, 23 de noviembre de 2011

Taller 3, página 37.

Software libre.

1. ¿Qué es el software libre?

Es una implementación de los protocolos de red de Microsoft, bajo sistemas operativos básicos, como UNIX, Linux y Mac OS. La cual permite ejecutarlo, copiarlo, distribuirlo, estudiarlo...

2. ¿Cuáles son las cuatro libertades del software libre?

1. ¿Qué es el software libre?

Es una implementación de los protocolos de red de Microsoft, bajo sistemas operativos básicos, como UNIX, Linux y Mac OS. La cual permite ejecutarlo, copiarlo, distribuirlo, estudiarlo...

2. ¿Cuáles son las cuatro libertades del software libre?

- La libertad de usar el programa, con cualquier propósito.

- La libertad de estudiar cómo funciona el programa y modificarlo, adaptándolo a tus necesidades.

- La libertad de distribuir copias del programa, con lo cual puedes ayudar a tu prójimo.

- La libertad de mejorar el programa y hacer publicas esas mejoras a los demás, de modo que toda la comunidad se beneficie.

Linux, UNIX, Mac OSX, Solaris, Knoppix.

4. ¿Qué es el código abierto?

Es un software que permite ver su código fuente.

5. ¿Quién es Richard Stallman?

Es el creador del software libre .

lunes, 21 de noviembre de 2011

Ejercicio 9, página 31.

1. Examina la fotografía de un cable de pares trenzados, y contesta a las siguientes preguntas.

a) ¿Cuántos pares de hilos tiene? Anota el color de cada par.

4 pares, naranja, azul, verde y rojo.

b) Anota la inscripción que puede verse en el cable. Explica su significado.

"C5U-P26 4/7 PAIR 26 AWG UTP IEC 332-1 CATEGORY 5 PATCH CORD EN 50173+ISO/IEC 11801 2099 57451"

¨Category 5": Quiere decir que la velocidad máxima de transmisión es de 100Mb/s a 1 Gb/s.

Ejercicio 14, página 33.

14. Buca en Wikipedia los protocolos Telnet y SMPT, y responde:

a) ¿Para qué se utiliza cada uno de estos protocolos?

El Telnet se utiliza para conectarse a través de una red a otra máquina para controlarla remotamente.

SMPT se utiliza para el intercambio de mensajes de correo electrónico entre computadoras u otros dispositivos.

b) ¿Cuál utilizas habitualmente?

El SMPT.

viernes, 18 de noviembre de 2011

Ejercicio 13, página 33.

13. ¿Qué utilidad tiene un código detector de errores? Razona tu respuesta.

El poder comprobar si el paquete se ha recibido correctamente cuando llega a su destino.

El poder comprobar si el paquete se ha recibido correctamente cuando llega a su destino.

Ejercicio 12, página 33.

12. Explica las diferencias entre los protocolos TCP e IP.

TCP (Transmisión control protocol) y IP (Internet protocol).

El IP es un protocolo de red, encargado de la transmisión de paquetes de información. Este protocolo no controla la recepción ni el orden correcto de los paquetes. El TCP es un complemento del IP, divide la información en paquetes, agrega un código detector de errores, recibe los paquetes, ordena estos, extrae la información.. etc.

TCP (Transmisión control protocol) y IP (Internet protocol).

El IP es un protocolo de red, encargado de la transmisión de paquetes de información. Este protocolo no controla la recepción ni el orden correcto de los paquetes. El TCP es un complemento del IP, divide la información en paquetes, agrega un código detector de errores, recibe los paquetes, ordena estos, extrae la información.. etc.

miércoles, 16 de noviembre de 2011

Ejercicio 8, página 31.

1. ¿Por qué no podemos utilizar cables cat5e de más de 100 m de longitud? Razona tu respuesta. Porque la máxima distancia, aproximadamente, es de 100 m. Si fuese de mayor longitud, por culpa de la atenuación, perdería la mayor parte de los datos.

lunes, 14 de noviembre de 2011

Página 30, ejercicio 6.

1. ¿Por qué hay dos dispositivos diferentes, como el hub y el switch, para hacer las mismas tareas? El hub recibe un paquete de datos y lo dirige a todos los equipos. El switch solo el que tú determines.

lunes, 7 de noviembre de 2011

Taller 5, Cuentas de usuario.

1. Crea una nueva cuenta de usuario, llamada Album001, añade una contraseña y la imagen. convierte el tipo de cuenta en administrador.

Taller 2, Información sobre KNOPPIX

1. Anota el software instalado con una versión del CD, así como los requerimientos mismos del sistema.

2. Anota desde qué servidores situados en el Estado español se puede desrcargar Knoppix

miércoles, 26 de octubre de 2011

Suscribirse a:

Entradas (Atom)